2025年2月28日

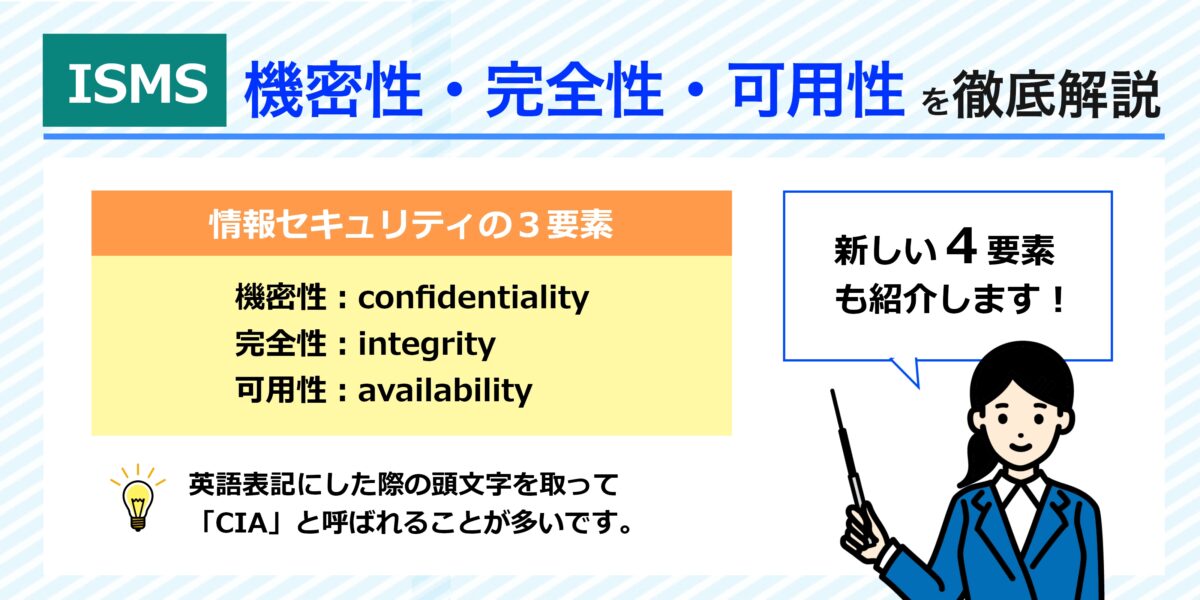

情報セキュリティの3要素は、「機密性」「完全性」「可用性」です。「機密性」は情報にアクセスできる制限を行うこと。 「完全性」は情報の改ざん等を防止すること。 「可用性」は情報を使いたいときに使える状態にすることです。「機密性」「完全性」「可用性」を理解し、ISMS(ISO27001)運用に落とし込むことが非常に重要になります。

目次

Close

1.情報セキュリティの3要素「機密性」「完全性」「可用性」とは

ISMS(ISO27001)では機密性、完全性、可用性と呼ばれる3つの要素を保持できる体制構築を求められています。

これらは、重要な情報の改ざんや滅失、消失、破損を防ぎ、安全に情報を取り扱うための要素になります。

機密性、完全性、可用性の3要素は、英語表記にした際の頭文字を取って「CIA」と呼ばれることがあります。

- 機密性

- Confidentiality

- 完全性

- Integrity

- 可用性

- Availability

参照:BYODの重要課題「セキュリティ対策」を中心にわかりやすく紹介!|Good×Media

2.機密性:confidentiality とは

機密性とは、情報が正当な権限を持つ者以外に漏洩することなく保護されることを指します。

機密性は、認証やアクセス制御、暗号化などの技術を活用することで実現されるのが一般的です。

情報を適切に保護することでセキュリティが向上し、外部からの侵入が困難になります。その結果、情報漏洩や滅失、紛失、破損のリスクを低減することが可能です。

(1)機密性を保持したほうが良い情報資産

以下のような情報資産は、機密性を保持することが特に重要です。

- 個人情報

- 顧客や従業員の個人情報(住所、電話番号、メールアドレスなど)は、プライバシー保護の観点から厳重に管理する必要があります。

- 企業秘密

- 研究開発や技術情報、ビジネス戦略、新製品やサービスに関する情報など、競争力に直結する情報は企業秘密として保護されるべきです。

- 契約情報

- 取引先やパートナー企業との契約書、商談中の案件情報など、契約に関連する情報は機密性が求められます。

- 財務情報

- 会計データ、予算、業績予測、資金調達計画など、組織の財務状況に関する情報は、機密性を保持する必要があります。

- 法的・規制上の情報

- 法的文書、訴訟情報、監査報告書など、法的・規制上の要求に関連する情報も保護対象となります。

- セキュリティ情報

- ネットワーク構成図、システムの脆弱性情報、パスワードなど、情報セキュリティに関わる情報は特に機密性が重要です。

(2)具体的な対策

機密性を確保するためには、以下のような具体的な対策を講じることが推奨されます。

- アクセス制御

- 情報へのアクセス権限を必要最低限の範囲に限定し、不正アクセスや情報漏洩を防ぎます。

アクセス制御リスト(ACL)を活用し、特定のユーザーやグループにのみアクセスを許可する仕組みを導入しましょう。 - 暗号化

- データの転送や保存時に暗号化技術を適用し、不正アクセスや漏洩が発生しても情報が読み取られないようにします。デバイス全体の暗号化やファイル暗号化など、適切な暗号化手法を採用することが重要です。

- データ分類

- 情報資産を機密性レベルごとに分類し、それぞれのレベルに応じた保護措置を適用します。

データ分類ポリシーを策定し、従業員に周知徹底することが必要です。 - セキュリティ教育・トレーニング

- 従業員に対して情報セキュリティに関する教育やトレーニングを実施し、意識を高めることが重要です。

定期的にリフレッシャートレーニングを行い、セキュリティ対策の継続的な向上を図りましょう。 - 物理的セキュリティ

- セキュリティ対策が施された施設や部屋に情報資産を保管し、不正アクセスや盗難を防ぎます。

セキュリティカメラやアクセスカードなどの物理的セキュリティ手段を導入することが効果的です。 - セキュリティポリシー・手順書の策定

- 組織全体で情報セキュリティポリシーを策定し、具体的な手順やルールを定めます。

ポリシーの定期的な見直しや改善を行い、セキュリティ状況を適応させることが重要です。 - セキュリティ監査・評価

- 定期的にセキュリティ監査や評価を実施し、情報セキュリティ対策の効果を検証します。

監査を継続的に実施することで、セキュリティの向上を図りましょう。

3.完全性:integrity とは

完全性とは、情報が正確で一貫性を保ちながら保持・伝達されている状態を指します。

これにより、データが誤って変更されたり、不正に改ざんされたりすることを防ぎます。完全性が損なわれると、情報の正確性や信頼性が失われ、業務や意思決定に重大な影響を及ぼす可能性があります。

要するに、情報に誤りがないこと、最新の状態であること、欠落がないことを維持することが完全性の目的です。

例えば、給与計算を例に挙げると、完全性が保たれていない場合、以下のような問題が発生する可能性があります。

- 誤った給与額

- 社員の勤務時間や残業時間が正確に記録されていない場合、給与が過不足する可能性があります。

これは社員のモチベーションや生活に影響を与え、組織全体の生産性に悪影響を及ぼす恐れがあります。 - 法律違反

- 最低賃金や労働時間の上限など、法律で定められた基準を守れない状況が発生する可能性があります。

これにより、企業に罰則が科されるだけでなく、企業の評判が低下するリスクもあります。

(1)完全性を保持すべき情報資産

以下のような情報資産は、完全性を保持することが特に重要です。

- 金融情報

- 銀行口座情報、クレジットカード情報、決済履歴などの金融取引に関する情報は、誤った変更や改ざんが大きな損失につながるため、完全性が特に重要です。

- 顧客情報

- 顧客の個人情報、取引履歴、契約内容などは、顧客との信頼関係を維持するために正確性が求められます。

- 社員情報

- 社員の個人情報、勤怠管理、給与情報など、従業員に関する情報の完全性は、適切な労務管理のために必要です。

- 製品・サービス情報

- 製品やサービスの仕様、価格、在庫情報など、ビジネス運営に直接関わる情報は、正確であることが重要です。

- 法律・規制に関する情報

- 法律や規制に関する情報、コンプライアンスに関連する情報は、適切な運用のために完全性が求められます。

- 知的財産

- 特許、著作権、商標権などの知的財産情報は、企業の競争力に直結するため、完全性が重要です。

- 会計・財務情報

- 会計帳簿、財務報告書、予算などの会計・財務情報は、企業経営に影響を与えるため、正確性が求められます。

(2)完全性を維持するための具体的な対策

完全性を確保するためには、以下のような具体的な対策を講じることが推奨されます。

- アクセス制御

- 情報へのアクセス権限を適切に管理し、不正な変更や改ざんを防止します。

- データバックアップ

- 定期的にデータのバックアップを行い、データが破損した場合でも正確な情報を復元できるようにします。

- チェックサムやハッシュ関数の活用

- データの完全性を確認するために、チェックサムやハッシュ関数を使用してデータの一貫性を検証します。

- データ入力・編集の検証

- データが正確に入力・編集されるよう、入力フォームにバリデーションを設定したり、データの変更履歴を追跡・監査する仕組みを導入します。

4.可用性:availability とは

可用性とは、情報システムが適切なタイミングで、適切な人物によってアクセスされ、必要なリソースが適切に提供される状態を指します。

可用性が確保されている状態とは、以下のような状況を指します。

- システムのダウンタイムが最小限に抑えられている。

- システムが適切なパフォーマンスで動作している。

- データが必要なタイミングでアクセス可能である。

- ネットワークやサービスが正常に機能している。

- 災害や障害に備えたリカバリプランが整備されている。

例:共有ドライブやクラウドストレージの場合

社内で共有されるファイルやドキュメントが保存されている共有ドライブやクラウドストレージは、障害やパフォーマンスの低下がなく、常にアクセス可能な状態を維持することが求められます。

(1)可用性を保持すべき情報資産

以下のような情報資産は、可用性を保持することが特に重要です。

- 顧客データベース

- 顧客情報や取引履歴など、顧客に関する重要な情報を含むデータベースは、営業やカスタマーサポートなど、企業活動において重要な役割を果たします。

- 財務情報

- 会社の財務状況や経営指標など、企業経営に関わる重要な情報は、意思決定や戦略策定において欠かせません。

- 社内文書

- 業務フローや手続きに関するマニュアル、契約書、報告書など、業務遂行に必要な文書は、スムーズな業務運営やコンプライアンスの確保に必要です。

- システムやアプリケーション

- 社内の業務システムやアプリケーションは、効率的な業務遂行や情報共有のために必要不可欠です。これらが正常に稼働し、適切な人物がアクセスできることが重要です。

- 電子メール

- 社内外のコミュニケーションにおいて、電子メールは欠かせない情報資産です。メールの送受信がスムーズに行われ、適切な人物がアクセスできることが求められます。

(2)可用性を維持するための具体的な対策

完全性を確保するためには、以下のような具体的な対策を講じることが推奨されます。

- 冗長化

- サーバーやネットワーク機器の冗長化を行い、障害が発生してもシステムが継続して動作できるようにします。冗長化とは、予備の設備やシステムを平常時から稼働させておくことを指します。

- バックアップ

- データやシステムのバックアップを定期的に実施し、障害やデータ損失が発生した際に迅速に復旧できる体制を整えます。

- メンテナンス

- システムやネットワークの定期的なメンテナンスを実施し、パフォーマンスの低下や障害の発生を未然に防ぎます。

- 監視

- システムやネットワークの状況をリアルタイムで監視し、異常が発生した場合には速やかに対処できる体制を構築します。

5.CIAのレベルの分け方事例

ISMS(ISO27001)を運用するうえで、資産のリスクアセスメントを行うことが求められます。

情報資産は、リスクアセスメントにおいて機密性(C)、完全性(I)、可用性(A)を基準にその価値が決定されます。

多くの企業では、以下のような基準をもとに情報資産をレベル分けして管理しています。

自社の情報資産がどのようなレベルに分類されるかを確認してみましょう。

| 機密性 | 完全性 | 可用性 | |

|---|---|---|---|

| レベル3 | 機密性が高い | 完全性が高い | 可用性が高い |

| レベル2 | 機密性が高いわけでは ないが、低くもない | 完全性が高いわけでは ないが、低くもない | 可用性が高いわけでは ないが、低くもない |

| レベル1 | 機密性が低い | 完全性が低い | 可用性が低い |

6.3要素のCIAを重要視するISOとIEC

情報セキュリティの3要素であるCIAは、ISOやIECといった国際的な団体によって、情報セキュリティの国際基準として策定されています。その代表例として「ISO/IEC 27001」があり、情報セキュリティに関する基準は世界的に統一されています。

これらの基準を策定しているのは、ISO(国際標準化機構)とIEC(国際電気標準会議)で、それぞれ以下のような役割を担っています。

- ISO(国際標準化機構)

- 品質や環境など、幅広い分野の国際基準を策定する機関

- IEC(国際電気標準会議)

- 電気や電子技術に関する国際基準を策定する機関

「ISO/IEC 27001(JIS Q 27001)」では、情報セキュリティにおいて実施すべき施策がまとめられており、CIAの3要素が特に重視されています。また、「ISO/IEC 27002(JIS Q 27002)」では、情報セキュリティの実践的な指針が示されており、具体的な実施方法が記載されています。

7.CIAをどう事業に活かすか

機密性(C)、完全性(I)、可用性(A)は、どのように事業に活用できるのでしょうか。

CIAを適切に維持することは、業務の質や効率を向上させるだけでなく、企業の持続的な成長や事業継続計画(BCP)にも大きく寄与します。

情報セキュリティというと、データの誤送信や名簿の置き忘れ、ノートパソコンの盗難といった事例を思い浮かべることが多いですが、それだけでは十分ではありません。情報が盗まれなくても、不正アクセスによる改ざんや事故によるデータ破損が発生すれば、それ自体が重大な問題となります。

また、情報漏えいを恐れるあまり、データを活用せずに“開かずの間”に閉じ込めてしまうことは、データ解析や営業活動が重要なビジネスの鍵となる現代の流れに逆行してしまいます。

IT技術が日々進化し、経営や戦略において欠かせない存在となる中で、その利便性や機能性にばかり注目し、情報セキュリティが軽視されるケースも少なくありません。そのため、情報セキュリティの基本である3つの要素を常に意識しながら、システムの開発や導入、運用ルールの策定を行うことが重要です。これにより、企業は情報セキュリティの方向性を大きく誤ることなく、ITの進化を効果的に活用することが可能となります。

以下に、CIAの3要素を事業に活かす具体的な方法を示します。

【機密性(Confidentiality)】

社内で扱う顧客情報や企業秘密など、機密性が高い情報資産に対してアクセス制限を設けることで、不正なアクセスや情報漏洩のリスクを軽減できます。また、社内外で情報をやり取りする際には、暗号化技術を活用することで、情報が第三者に漏れるリスクを低減することが可能です。

【完全性(Integrity)】

データの改ざんや破損を防ぐため、データの入力・編集・削除に関する権限を適切に設定し、不正な操作によるデータの完全性低下を防ぎます。さらに、データのバックアップを定期的に行い、万が一の際にもデータが正確かつ完全な状態で復元できるようにします。

【可用性(Availability)】

サーバーやネットワークの適切な運用・管理を行い、業務に必要な情報システムやサービスが適切なタイミングでアクセスできる状態を維持します。また、災害対策や冗長化を計画し、システム障害や自然災害が発生した場合でも、業務が継続できるようにすることで可用性を向上させます。

これらの取り組みは、情報セキュリティのシステムや運用ルールを見直す際にも重要な視点となります。CIAの3要素を意識した施策を実施することで、企業は情報セキュリティの強化とITの進化を両立させ、事業継続性を確保しながら持続的な成長を実現することができるでしょう。

8.機密性・完全性・可用性はバランスが大事

機密性(C)、完全性(I)、可用性(A)について説明してきましたが、これら3要素はバランスが非常に重要です。これらの要素は相互に関連しており、どれか一つに偏った対策を講じると、他の要素に悪影響を及ぼす可能性があります。

例えば、機密性に偏った対策を行うと、情報へのアクセスが制限されすぎて、業務に必要な情報が適切なタイミングで利用できなくなり、可用性が低下することがあります。これにより、業務の遅延や顧客対応の遅れが発生し、結果的にビジネスの信頼性が損なわれる可能性があります。

一方で、可用性を優先しすぎると、アクセス制限が緩くなり、機密性が損なわれるリスクが高まります。これにより、情報漏洩や不正アクセスのリスクが増大し、企業の信用を失う事態を招く恐れがあります。

また、完全性に重点を置きすぎると、過剰な情報管理が求められ、業務効率が低下する可能性があります。例えば、データの改ざんを防ぐために複雑な承認プロセスを導入しすぎると、業務のスピードが遅くなり、迅速な意思決定が求められる場面で対応が遅れることがあります。

適切なバランスを保ちながらCIAを活かすことで、情報資産を効果的に保護し、事業の安定性や信頼性を向上させることができます。そのためには、企業の業務内容やリスクの特性に応じて、3要素の優先順位を柔軟に調整することが求められます。

さらに、機密性(C)、完全性(I)、可用性(A)の3つの要素をバランスよくリスクアセスメントすることが非常に大切です。リスクアセスメントを行う際には、情報資産の重要性や利用目的を明確にし、どの要素をどの程度重視すべきかを判断する必要があります。また、社会的影響度や経済的影響度、さらには法的要件や規制の遵守といった観点も考慮に入れることが重要です。

例えば、顧客情報を扱うシステムでは機密性を最優先に考慮しつつ、業務の円滑な遂行のために可用性も確保する必要があります。

一方で、財務データを管理するシステムでは、完全性を重視しながらも、適切なアクセス制御を行い機密性を保つことが求められます。

このように、CIAの3要素をバランスよく管理することは、情報セキュリティの基本であると同時に、企業の競争力を高めるための重要な戦略でもあります。適切なバランスを維持することで、情報セキュリティの強化と業務効率の向上を両立させ、企業の持続的な成長を支える基盤を築くことができるでしょう。

9.情報セキュリティの概念の新しい4要素

近年、機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)に加え、新たに真正性(Authenticity)、信頼性(Reliability)、責任追跡性(Accountability)、否認防止(Non-repudiation)の4つの要素が重要視されるようになっています。

- 真正性(Authenticity)

- 情報にアクセスする企業や個人が、正当なアクセス権限を持っていることを確実にすることを指します。意図しない人物にアクセス権限を付与しないよう、適切な管理が求められます。

- 信頼性(Reliability)

- データやシステムが利用される際、ヒューマンエラーやプログラムの不具合(バグなど)がなく、意図した通りに動作することを指します。

- 責任追跡性(Accountability)

- 企業や個人の行動を追跡可能にすることを指します。不正アクセスなどの脅威が発生した場合、どのような行為が原因で、誰が関与していたのかを特定できる状態を確保することが重要です。

- 否認防止(Non-repudiation)

- 情報が後になって否定されないように証明することを指します。情報の改ざんや利用に関して、事後に否認されないよう、システムのログ取得などの対策を講じることが求められます。

これらの要素を考慮することで、情報セキュリティのさらなる向上が図れます。

10.まとめ

情報セキュリティの基本である「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」、通称CIAは、情報資産を保護し、企業活動を支える重要な要素です。本コラムでは、これら3要素の概要や具体的な活用方法、さらにバランスの重要性について解説しました。

機密性は、情報が正当な権限を持つ者以外に漏洩しないよう保護することを指し、アクセス制御や暗号化技術の活用がその実現に役立ちます。

完全性は、情報が正確で一貫性を保ちながら保持・伝達されることを意味し、データの改ざん防止やバックアップの実施が重要です。

可用性は、必要な情報やシステムが適切なタイミングで利用可能であることを確保することで、冗長化や災害対策がその対策として挙げられます。

これら3要素は相互に関連しており、どれか一つに偏ると他の要素に悪影響を及ぼす可能性があります。例えば、機密性を重視しすぎると可用性が低下し、業務効率が損なわれることがあります。一方で、可用性を優先しすぎると機密性が損なわれるリスクが高まります。そのため、CIAの3要素をバランスよく管理することが、情報セキュリティの基本であり、企業の競争力を高めるための重要な戦略でもあります。

さらに近年では、CIAに加えて「真正性(Authenticity)」「信頼性(Reliability)」「責任追跡性(Accountability)」「否認防止(Non-repudiation)」といった新たな4要素も注目されています。これらの要素を取り入れることで、情報セキュリティのさらなる向上が期待できます。

情報セキュリティは、単なるリスク回避の手段ではなく、企業の持続的な成長や事業継続性(BCP)を支える基盤です。IT技術が進化し、データ活用がビジネスの鍵となる現代において、情報セキュリティの重要性はますます高まっています。本コラムで紹介したCIAの3要素と新たな4要素を意識し、適切な対策を講じることで、企業は情報資産を効果的に保護し、信頼性の高い事業運営を実現することができるでしょう。

関連:【iPhone】フリーWi-Fiへの自動接続を防ぐ方法 – セキュリティリスクと対策 | 50歳からでもよくわかるガジェットの話

関連:【最新版】顧客管理システム(CRM)比較11選|国産・海外ツールなどタイプ別に紹介|yaritori

ISO/Pマークの認証・運用更新を180時間も削減!

認証率100%の認証パートナーが無料問い合わせを受付中!

認証パートナーは8,000社を超える企業様の認証を支援し、認証率100%を継続してきました。

経験豊富なコンサルタントの知見を活かし、お客様のISO/Pマーク認証・運用更新にかかる作業時間を約90%削減し、日常業務(本業)にしっかり専念することができるようサポートします。

▼認証パートナーが削減できること(一例)- マニュアルの作成・見直し:30時間→0.5時間

- 内部監査の計画・実施:20時間→2時間

- 審査資料の準備:20時間→0.5時間

認証取得したいけれど、何をすれば良いか分からない方も、まずはお気軽にご相談ください。

ISO・Pマーク(プライバシーマーク)の認証・更新も安心

認証率100% ✕ 運用の手間を180時間カット!

信頼の「認証パートナー」が無料相談を受付中!

一目でわかる

認証パートナーのサービスご説明資料

8,000社以上の支援実績に裏付けされた、

当社サービスの概要を紹介しております。

資料の内容

- ・一目でわかる『費用』

- ・一目でわかる『取得スケジュール』

- ・一目でわかる『サポート内容』

ISMS(ISO27001)認証パートナー

サービスのご案内

認証パートナーの専門コンサルタントが御社の一員となって事務局業務を行います。

お客様の作業は審査機関との窓口役だけ。それ以外はすべてお任せください。

-

Pマーク

個人情報保護マネジメントシステム

高い保護レベルの個人情報保護マネジメントシステムを確立し、運用していることを示します。

認証パートナーなら、個人情報漏えい防止の観点も踏まえたサポートを実現します。Pマークの認証ページへ -

ISO9001

品質マネジメントシステム

品質マネジメントシステムは一貫した製品・サービスを提供し、顧客満足を向上させるための規格です。

認証パートナーなら、負担が増える形だけのISOではなく、より現場の実態に沿ったISOを実現します。ISO9001の認証ページへ -

ISMS・ISO27001

情報セキュリティマネジメントシステム

情報セキュリティマネジメントシステムは企業・組織の情報を守る規格です(ISMSとISO27001は同義)。

認証パートナーなら、情報セキュリティリスクへの対応計画、緊急時の対応計画踏まえPDCAサイクル回せるような仕組み作りを実現します。ISMS/ISO27001の認証ページへ -

ISO14001

環境マネジメントシステム

環境マネジメントシステムは環境を保護し、変化する環境状態に対応するための組織の枠組みを示します。

認証パートナーなら、課題になりがちな環境法令の対応についても一緒にサポート致します。ISO14001の認証ページへ -

ISO27017など各種対応規格

ISO27017やISO22000など各種規格もお得に 新規取得や運用・更新ができます。ご気軽にお見積りください。

ISO27017など各種対応規格ページへ -

複数規格の同時取得

ISOやプライバシーマークを同時に認証取得すると費用や工数を抑えることができます。安心してご相談ください

複数規格の同時取得ページへ

- © 2022 Three A Consulting Co., Ltd.